In Daten sind allerhand mehr oder weniger versteckte Informationen enthalten, die für die falschen Leute eine wichtige Informationsquelle darstellen können. Oder aber Metadaten können ein weiteres Einfallstor für Angriffe einer IT-Anwendung sein. In diesem Beitrag beleuchte ich, warum es wichtig ist, sich dessen bewusst zu sein. Anlass dazu gaben mir zwei aktuelle beispiele:

- ein Blog-Post eines Marktbegleiters, der Bilder mit unkenntlich gemachten Dokumenten veröffentlichte, die Bilder aber leider doch mehr preisgaben als sie eigentlich (meiner Meinung nach) sollten.

- eine Schwachstelle im CMS WordPress (CVE-2019-8942)

Was sind Metadaten?

Ich mache es uns einfach und zitiere mal den Einführungssatz aus dem entsprechenden Wikipedia-Artikel, denn der fasst es kurz und knapp zusammen:

Metadaten oder Metainformationen sind strukturierte Daten, die Informationen über Merkmale anderer Daten enthalten

https://de.wikipedia.org/wiki/Metadaten

Es werden also Daten über andere Daten angelegt. Gibt es dann eigentlich auch Metadaten-Metadaten?! 🙂

Metadatenbeispiele

Metadaten gibt es in Zeiten von Big-Data beinahe überall: Ob mehr oder weniger versteckt in Musik (ID3-Tags in MP3-Dateien), Digitalbildern (EXIF-Formatierte Informationen) oder Dokumenten (Dokumenteigenschaften oder Benutzerdefinierte Eigenschaften) oder offensichtlich, wie z. B. die Signatur „Gesendet von meinem iPhone“ in E-Mails.

Greifen wir mal Digitalbilder aus den Beispielen heraus. Die im Exchangeable Image File Format (Exif) abgespeicherten Informationen beinhalten unter anderem Informationen, mit welcher Hardware bzw. welchen Einstellungen die Bilder aufgenommen werden. Darüber hinaus können dazu fähige Geräte aber auch den Aufnahmestandort bzw. dessen GPS-Koordinaten mit abspeichern.

Wie kann man die Daten auslesen?

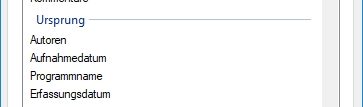

Dazu benötigt man häufig keine Spezialwerkzeuge. Man kann z. B. bei einem Computersystem, das mit Microsofts Windows betrieben wird, die Dateieigenschaften und Exif-Daten einer Bilddatei im Windows Explorer anzeigen lassen:

Klick mit rechter Maustaste auf die Datei -> Eigenschaften -> Karteireiter "Details"

Wo liegt die Gefahr von Metadaten?

Nutzer wissen das oftmals nicht, dass mit den eigentlich gespeicherten Informationen noch weitere Informationen abgespeichert werden. Neben vergleichsweise simplen Daten wie z. B. das Speicherdatum werden in Dateien oft noch weitaus mehr Informationen abgespeichert bzw. erhoben.

Oft werden solche Metadaten dann zum Verhängnis, wenn z. B. ein Pentester die Metadaten von Bildern der Blogeinträge bei Marktbegleitern ausliest und darin GPS-Koordinaten des zensierten Fundorts findet und vertraulich meldet 🙂 jemand Doxing betreibt und somit diese ungewollt veröffentlichten (Meta-)Daten auswertet und die Auswertung dann wiederum veröffentlicht.

Im Beispiel des harmlosen Vera-Bildes von oben wurde z. B. mit abgespeichert, dass ich das Bild mit dem Programm „Pain(t).net“ erstellt habe. Daraus kann man schließen, dass ich das auf einem System installiert habe oder hatte. Das allein erachte ich als weniger kritisch. Für einen Angreifer gibt es jedoch Aufschluss darüber, welche Software ich verwende. Das ansich stellt noch keine Gefahr dar. Daher skizziere ich mal ein etwas brisanteres Beispiel:

Ich laufe mit meinem Smartphone umher und mache ein Bild von einigen umherstehenden stapeln Altpapier. Von außen sichtbar nehme ich wahr, dass das wohl Dokumente mit personenbezogenen Daten sind, z. B. die Steuererklärung eines Ehepaars.

Ich mache ein Bild davon, mache die entsprechenen Bildpassagen mit den personenbezogenen Daten unkenntlich („verpixeln“) und lade das Bild in

sozialen Medien/meinen Blog/<anderer Internetpranger hier einfügen> hoch, um mich darüber zu echauffieren, dass jemand seine Daten einfach so auf die Straße „wirft“. Schließlich will ich ja dafür sensibilisieren, dass man das nicht tun sollte.Ich mag die Person, die das getan hat, nicht angreifen, daher mach ich die Passagen mit erkennbaren Daten die den Rückschluss erlauben, unkenntlich. Was kann da schon schief gehen? 🙂

Anmerkung des Autors: das Beispiel spiegelt nicht die favorisierte Art und Weise der Sensibilisierung im Umgang mit schützenswerten Daten dar 🙂

Was viele dabei vergessen: Das Smartphone hat einen eingebauten GPS-, GLONASS- oder Galileo-Chip und es ist standardmäßig oft so eingestellt, dass der Standort zu jedem Bild gespeichert wird. Diese Informationen werden beim „verpixeln“ oft aber leider nicht „wegzensiert“. Also könnte jeder mit Zugriff auf das Bild auch herausfinden, wo der Altpapierstapel gelegen hat und Rückschlüsse auf den Wohnort der nachlässig mit seinen Daten umgehenden Person herausfinden. Unschön.

Und warum können Metadaten eine Gefahr für IT-Systeme sein?

Metadaten sind auch „nur“ Daten und jede Art von Daten, die durch ein IT-System verarbeitet werden, können gut- oder bösartig sein. Wenn z. B. eine Webanwendung Metadaten von Bildern verarbeitet, dann müssen auch die Metadaten validiert werden.

Ein halbwegs aktuelles Beispiel aus Februar 2019: CVE-2019-8942 – Remote Code Execution in WordPress 4.9.9 and 5.x before 5.0.1

Grob zusammengefasst können durch einen authentisierten Nutzer (Redakteur) einer mit dem CMS betriebenen seite über die Upload-Funktionalität Bilder hochgeladen werden. Ist in den Exif Infos PHP-(Schad)Code enthalten, kann das dazu führen, dass dieser zur Ausführung kommt.

Die Folgen davon sind von unterschiedlichen Faktoren abhängig und reichen von Kompromittierung der Webseite (Website Defacement) bis hin zur übernahme des Webserverdienstes oder des Gesamtsystems. Auch unschön.

Was kann man gegen Metadaten tun?

Das kommt auf den einzelnen Fall an. Es gibt z. B. Werkzeuge, die Metadaten aus Dateien entfernen. Viele Programme erlauben aber auch beim Abspeichern von Dateien, solche Metadaten zu entfernen.

Weil viele Wege nach Rom führen, wird hier nicht genauer auf die Technik für jeden einzelnen Dateitypus eingegangen. Es gibt jedoch, wie im Beispiel von oben zu sehen, Bordmittel des Betriebssystems, um Informationen zu entfernen. Ich hab das mal angewandt:

Das geht übrigens nicht nur bei Bilddateien, sondern z. B. auch bei Microsoft Word Dateien. Da sollte man jedoch noch weiter gehen und vorher schon das Dokument im „Speichern“-Dialog von Metainformationen im Dokument selbst befreien:

Im Falle von IT-Systemen sollte man die Metadaten generell wie Daten behandeln und beim Übertritt der Vertrauensgrenze validieren oder besser entfernen.

Aus den vielen genannten Gründen entfernen die großen sozialen Netzwerke übrigens nach dem Upload die Metadaten aus Bildern. Das heißt jedoch nicht, dass diese nicht trotzdem intern ausgewertet und abgespeichert werden. Ganz im Gegenteil. Als Nutzer in der Aufstellung nach dem Download der eigenen Daten kann man diese Daten einsehen. Es wird im Übrigen in der Datenschutzrichtlinie z. B. von Facebook explizit von der Sammlung von Metadaten gesprochen oh wunder.

Nicht nur daher, sondern generell sollte man lieber auf Nummer sicher gehen und diese Informationen selbst entfernen.

Der IT-Grundschutz des BSI hat hierzu übrigens auch eigens eine Maßnahme mit dem kurzen und prägnanten *hust* Titel M 4.64 „Verifizieren der zu übertragenden Daten vor Weitergabe / Beseitigung von Restinformationen“ bzw. im neuen Grundschutz-Kompendium unter „CON6 Löschen und Vernichten von Daten“ die Standardanforderung „CON.6.A7 Beseitigung von Restinformationen“

Fazit

Metadaten können mehr anrichten, als einem lieb sein kann. Entweder verraten sie ungewollt Informationen oder richten sie Schaden in IT-Systemen bei der Verarbeitung an.

Daher sollte man dies immer bei der Informationsweitergabe und bei der Informationsverarbeitung berücksichtigen und im Idealfall die erstellung von Metadaten verhindern (soweit möglich) oder Metadaten (ebenfalls soweit möglich) vor der Weitergabe entfernen.